Standortkopplung FortiGate 30E mit LANCOM 1611+

Diese Anleitung beschreibt die notwendigen Schritte, um einen Net-to-Net IPSec VPN-Tunnel zwischen einer „FortiGate 30E“ UTM und einem „LANCOM 1611+“ Router zu konfigurieren.

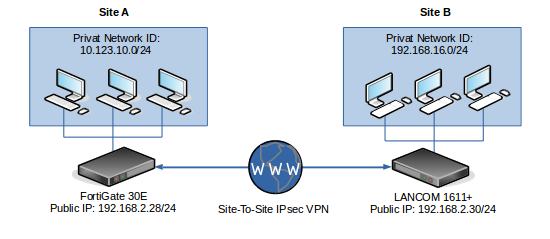

Konfigurationsbeispiel

Das Schaubild veranschaulicht das in dieser Anleitung beschriebene Konfigurationsbeispiel. Ziel ist es, eine Net-to-Net-Verbindung einzurichten, die den Datenaustausch zwischen den beiden lokalen Netzwerken (LANs) erlaubt.

Einrichtung FortiGate 30E

Zunächst wird über die Webadministration unter „VPN -> IPsec Tunnel -> Create New“ eine neue VPN-Konfiguration mit den nachfolgenden Einstellungen angelegt…

Name : SITE-B

Template Type : Custom

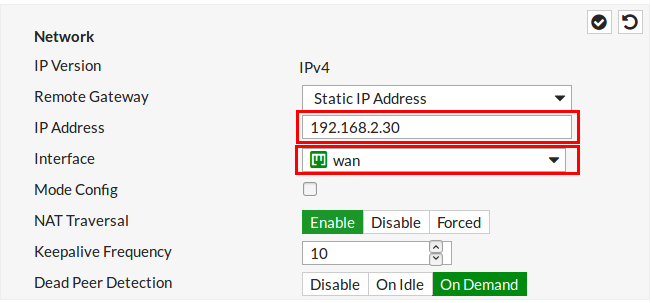

Im Feld „IP Address“ tragen Sie die öffentliche IP-Adresse 192.168.2.30 des LANCOM Routers ein, während Sie im Feld „Interface“ das Gerät wan auswählen.

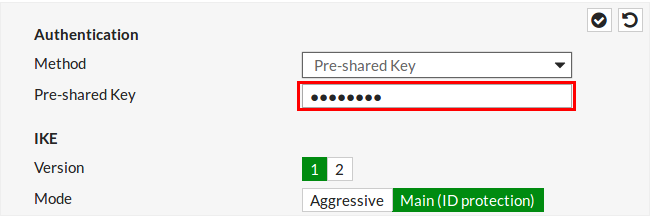

Im Abschnitt „Authentication“ tragen Sie nun ein sicheres Passwort in das Feld „Pre-Shared Key“ ein.

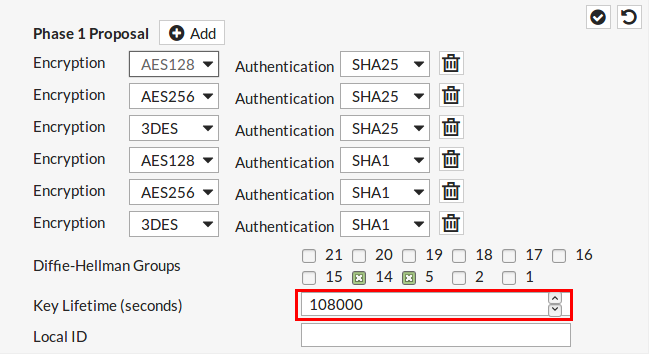

Nun wird der Wert für die „Key Lifetime“ in den Parametern der „Phase 1“ auf 10800 angepasst.

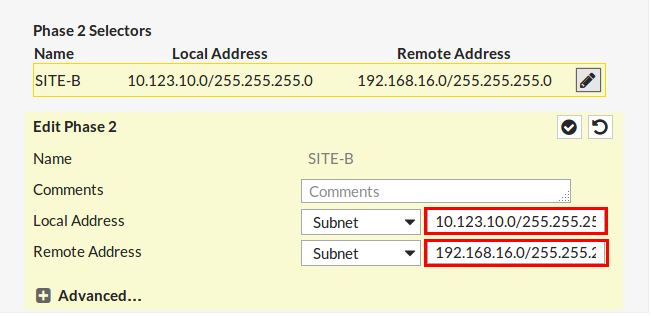

Nun werden in der „Phase 2“-Konfiguration die lokalen Netzwerke eingetragen: Unter „Local Address“ wird das interne Netzwerk von SITE-A angegeben, während bei „Remote Address“ das Netzwerk von SITE-B eingetragen wird.

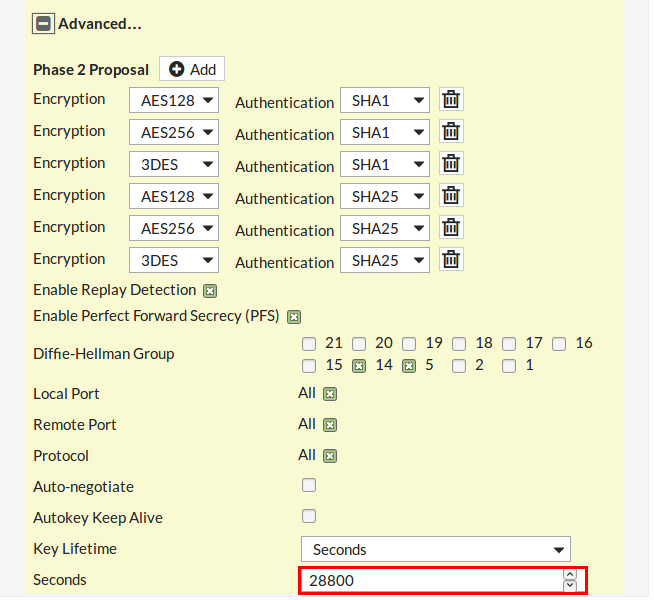

Abschließend auf „Erweitert…“ klicken und die Einstellung für „Phase 2“ entsprechend dem untenstehenden Bild vornehmen. Anschließend die Konfiguration mit einem Klick auf „OK“ speichern.

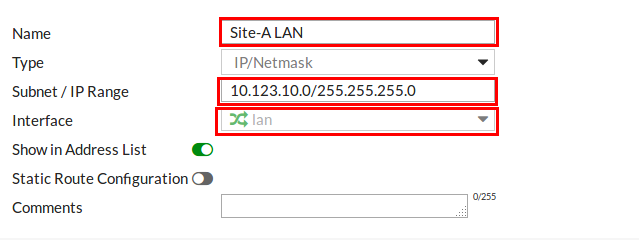

Nun gilt es, die Netzbeziehungen sowie die Firewall-Regeln festzulegen. Zunächst erstellen wir unter „Policy & Objects -> Addresses“ ein neues Objekt für das SITE-A-Netz und füllen die entsprechenden Felder wie folgt aus:

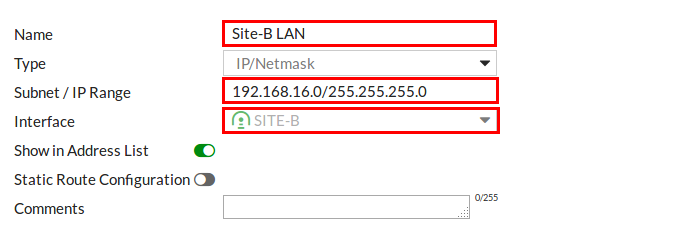

Anschließend das Objekt für das interne Netzwerk von SITE-B:

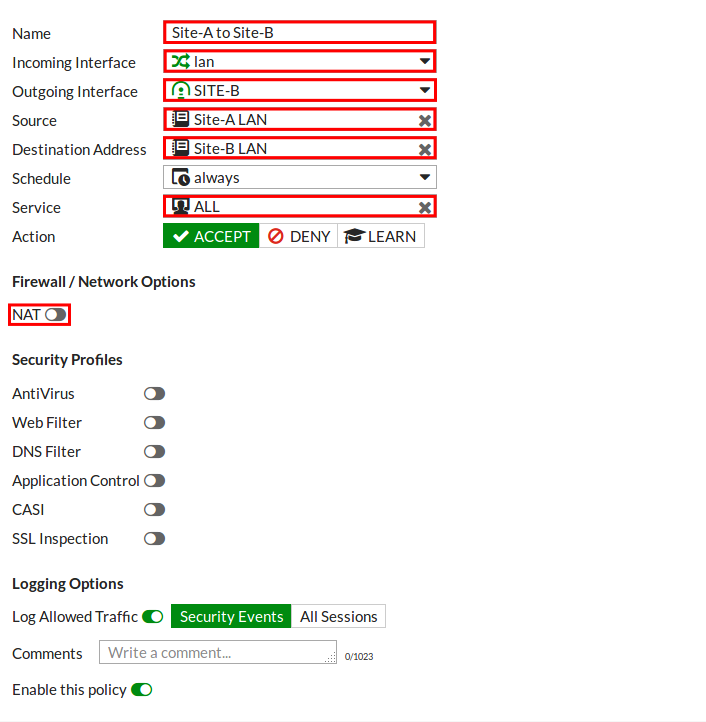

Die Firewall-Regeln für den Tunnelverkehr lassen sich unter „Policy & Objects -> IPv4 Policy“ festlegen. Für den Datenverkehr von SITE-A nach SITE-B sollte die entsprechende Regel wie folgt konfiguriert werden…

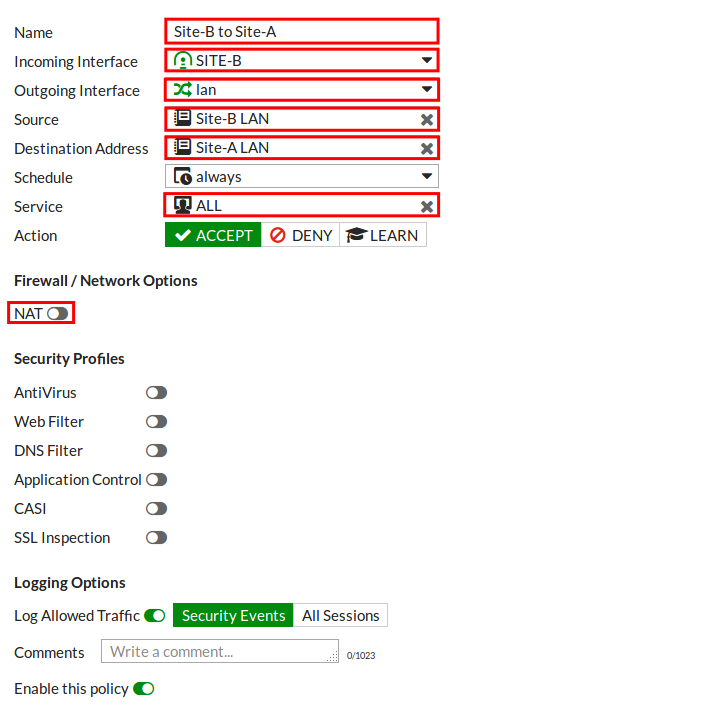

und nun noch die Regel von SITE-B zu SITE-A…

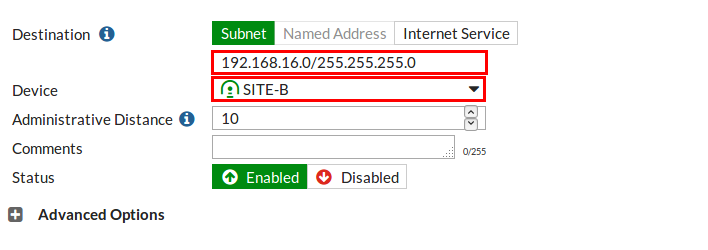

Abschließend ist lediglich eine statische Route für das Tunnelnetz unter „Network -> Routing“ zu erstellen, die folgende Konfigurationen umfasst:

Damit ist die Konfiguration auf der FortiGate abgeschlossen. Im nächsten Schritt erfolgt die Einrichtung des LANCOM Routers gemäß der folgenden Anleitung.

Einrichtung LANCOM 1611+

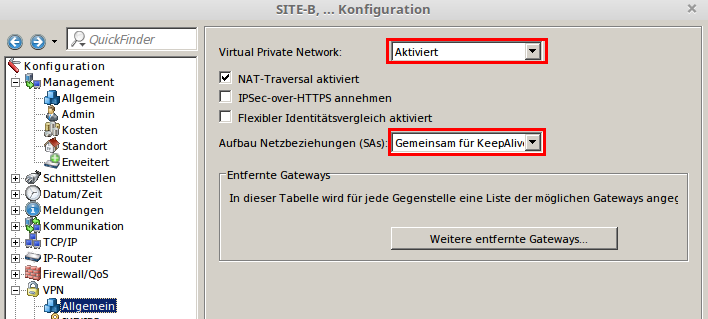

Öffnen Sie Lanconfig, navigieren Sie zu „VPN -> Allgemein“ und kontrollieren Sie die Einstellungen gemäß der untenstehenden Darstellung.

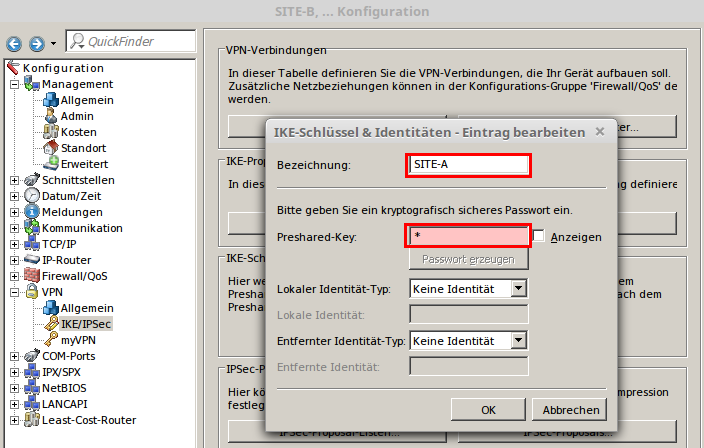

Neuen Schlüssel unter „VPN -> IKE/IPSec -> IKE-Schlüssel & Identitäten“ erstellen. Im Feld „Preshared-Key“ muss das gleiche Passwort wie auf SITE-A eingetragen werden.

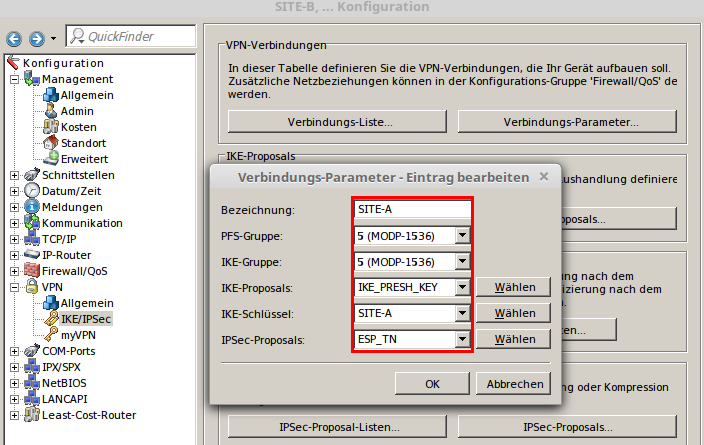

Neue Verbindungs-Parameter unter „VPN -> IKE/IPSec -> Verbindungs-Parameter“ erstellen…

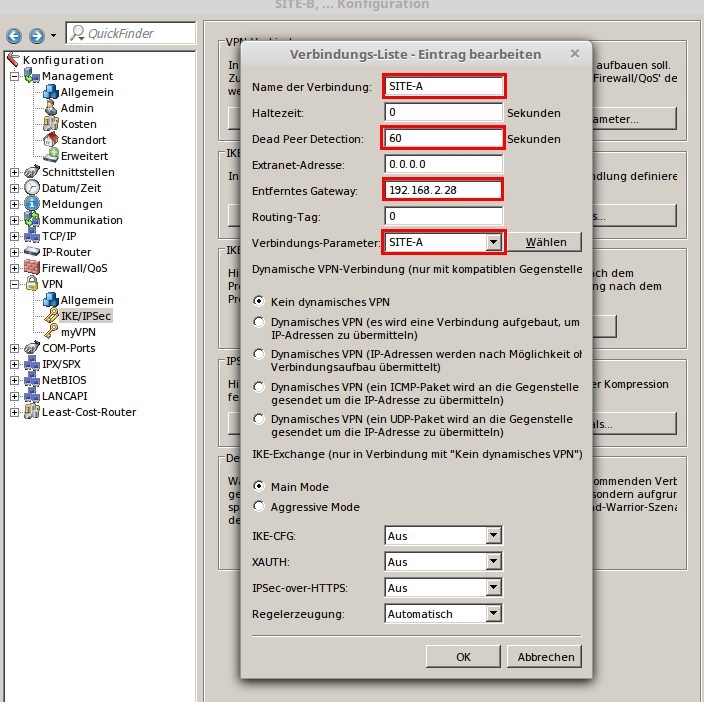

Erstellen Sie eine neue Verbindungsliste unter „VPN -> IKE/IPSec -> Verbindungsübersicht“…

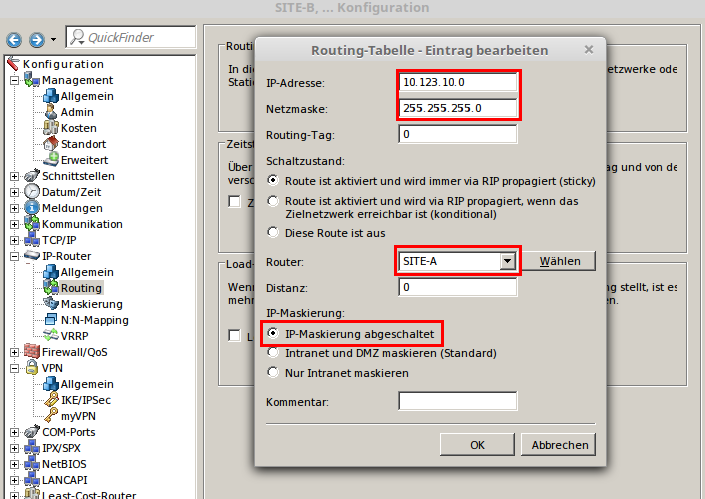

Abschließend eine zusätzliche Route für das Tunnelnetz unter „IP-Router -> Routing -> Routing-Tabelle“ anlegen.

Beide Seiten sind nun vollständig konfiguriert, und die Tunnelverbindung wird automatisch hergestellt, sobald Daten zwischen den beiden Netzwerken übertragen werden.